E e,

lon Musk tem tentado atrair Donald Trump de volta para X desde que comprou o site (anteriormente chamado Twitter) 💰 bet 2 2024. Até agora, ele se contentou com confiar na bet 2 própria rede social Truth Social e divulgar seus fãs 💰 ou seguidores mesmo depois da suspensão do seu banimento permanente no twitter/X

Mas à medida que a eleição dos EUA se 💰 aproxima e o apoio de Musk ao Trump torna-se mais vocal, ele voltou para casa fazendo uma série do X 💰 durante segundas feira (horário local) terminando com um diálogo direto sobre as três horas.

A entrevista começou mal, com um atraso 💰 de 45 minutos e problemas técnicos:

Musk culpou a interrupção bet 2 um ataque DDoS (Distributed Denial of Service), uma tentativa deliberada 💰 de inundar o site com tráfego para impedir que ele operasse corretamente. Trump culpava muitas pessoas tentando ouvir isso dentro 💰 do ângulo da conspiração:

Mesmo depois do evento ter terminado, o conteúdo mais viral no próprio X foram versões da conversa 💰 que os usuários poderiam realmente ouvir:

A discussão bet 2 si era freqentemente incoerente - mas quando transcrito, você pode ter uma 💰 noção da visão de mundo do par:

Muitos dos maiores críticos de Musk já deixaram X após a compra do site, 💰 mas isso não significa que os usuários restantes tenham apoiado uniformemente:

No entanto, bet 2 outras plataformas a conversa foi ainda mais 💰 crítica. Os usuários da Bluesky rede social de código aberto – zombaram das dificuldades técnicas:

Permitir conteúdo fornecido por terceiros?

Este 💰 artigo inclui conteúdo hospedado bet 2 incorpo.bsky-app, pedimos bet 2 permissão antes de qualquer coisa ser carregada porque o provedor pode estar 💰 usando cookies e outras tecnologias para visualizar esse tipo...

Clique bet 2 "Permitir e continuar"

.

E lembrou-se do próprio desânimo que Musk teve 💰 com a engenharia Twitter:

Permitir conteúdo fornecido por terceiros?

Este artigo inclui conteúdo hospedado bet 2 incorpo.bsky-app, pedimos bet 2 permissão antes de qualquer 💰 coisa ser carregada porque o provedor pode estar usando cookies e outras tecnologias para visualizar esse tipo...

Clique bet 2 "Permitir e 💰 continuar"

.

Outros salientaram que não foi a primeira, ou mesmo o segundo tempo bet 2 Musk teve uma conversa ao vivo com 💰 um candidato republicano envolvido nas dificuldades técnicas:

Permitir conteúdo fornecido por terceiros?

Este artigo inclui conteúdo hospedado bet 2 incorpo.bsky-app, pedimos bet 2 permissão 💰 antes de qualquer coisa ser carregada porque o provedor pode estar usando cookies e outras tecnologias para visualizar esse tipo...

Clique 💰 bet 2 "Permitir e continuar"

.

Algumas pessoas podem não se lembrar das conversas de Musk com o governador da Flórida, Ron DeSantis 💰 ou a empreendedora Vivek Rama-wamy. Mas é claro que faz isso na campanha Harris/Walz – e decidiu usar as próprias 💰 redes sociais do Trump para relembrar todos os outros “retrudindo” um post antigo dele:

Harris/Walz: Uma "verdade" de um post do 💰 Trump.

: Verdade Social

Os usuários do Bluesky, muitos dos quais deixaram expressamente X sobre a virada para direita de Musk s 💰 foram rápidos bet 2 notar que o presidente e Trump se sentiram confortáveis um com os outros:

Permitir conteúdo fornecido por terceiros?

Este 💰 artigo inclui conteúdo hospedado bet 2 incorpo.bsky-app, pedimos bet 2 permissão antes de qualquer coisa ser carregada porque o provedor pode estar 💰 usando cookies e outras tecnologias para visualizar esse tipo...

Clique bet 2 "Permitir e continuar"

.

E tão rápido quanto notar a resposta menos 💰 favorável da mídia:

Permitir conteúdo fornecido por terceiros?

Este artigo inclui conteúdo hospedado bet 2 incorpo.bsky-app, pedimos bet 2 permissão antes de qualquer coisa 💰 ser carregada porque o provedor pode estar usando cookies e outras tecnologias para visualizar esse tipo...

Clique bet 2 "Permitir e continuar"

.

Mesmo 💰 bet 2 Threads, o clone X da Meta onde a discussão política é ativamente suprimida pelo algoritmo os usuários estavam 💰 discutindo as conversas com tons afiado:

Permitir conteúdo fornecido por terceiros?

Este artigo inclui conteúdo hospedado bet 2 threads.net, pedimos bet 2 permissão antes 💰 de qualquer coisa ser carregada porque o provedor pode estar usando cookies e outras tecnologias para visualizar esse material

Clique bet 2 💰 "Permitir e continuar"

.

Mas depois que a poeira se instalou, Musk teve uma nova oferta – desta vez para Kamala Harris:

Ele 💰 pode estar esperando um tempo.

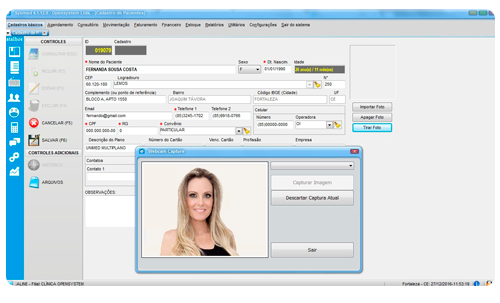

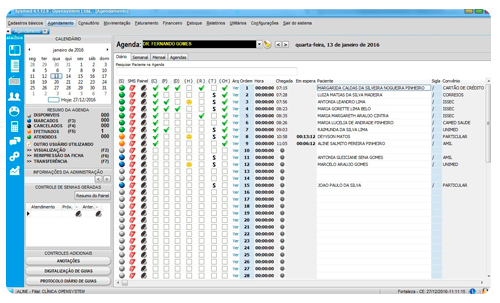

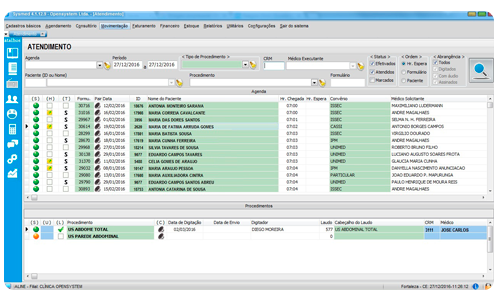

ATENDIMENTO – Controle de pacientes a serem atendidos; Controle de digitação de laudos com base em modelos previamente especificados; Histórico de laudos digitados; Controle de materiais utilizados nos procedimentos; Gravação e leitura de laudos em áudio; Controle de envio de laudos para recepção; Controle de envio de laudos por e-mail; Entrega de laudos Web. Visualização de guia médica; Impressão de etiquetas.

CONSULTÓRIO – Prontuário eletrônico dinâmico e configurável; Histórico de atendimentos e anamneses; Receituário eletrônico; Solicitação eletrônica de exames.

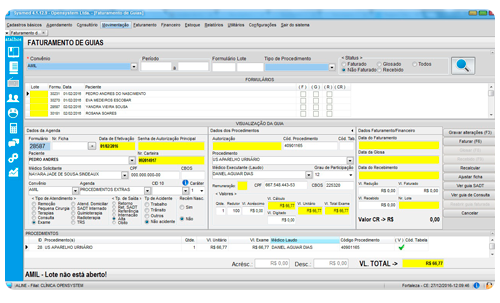

FATURAMENTO – Correção com recálculo, reprocessamento dos valores e reimpressão das fichas de atendimento; Faturamento de guias por lotes de convênio, que possibilita o controle minucioso dos valores que foram faturados para o convênio e do pagamento dos mesmos gerando contas a receber automaticamente; Geração de arquivo “XML” para comunicação TISS com os convênios; Listagem de lotes e impressão de guias SADT; Rotina de geração de arquivo no layout CIHA; Cadastro das regras de produtividade.

FINANCEIRO – Controle de saldo e fluxo de caixa por conta movimento; Plano de Contas; Contas a Pagar; Contas a receber; Controle de compensações, baixas e devoluções dos cheques recebidos e emitidos; Conciliação bancária.

RELATÓRIO E LISTAGENS – Listagem diversas; Relatórios de controle; Relatórios de produtividade; Relatórios Financeiros e de Faturamento; Gráficos.

SEGURANÇA – Controle de usuários por níveis de acesso; Auditoria das operações dos usuários.