E

O IME vai dizer se esta Copa do Mundo, além da adição de críquete Twenty20 à programação das Olimpíadas 2028 ♨️ carros esportivos beto carrero Los Angeles ajudará o esporte a criar raízes nos EUA. Mas já há uma história extraordinária para contar: ♨️ um tipo diferente e crescente que literalmente fez com Que A Terra Se mova através dos dois continentes (e 11 ♨️ mil milhas) Para fazer este evento ocorrer!

Quando o batedor de abertura tomar guarda carros esportivos beto carrero Nova York na segunda-feira, enquanto Sri ♨️ Lanka joga a África do Sul no primeiro jogo competitivo da arena ndia e Austrália Ocidental ele estará parado num ♨️ campo que começou carros esportivos beto carrero vida há mais oito meses atrás.

De lá, viajou pelo porto de Savannah (Geórgia) até Boynton Beach ♨️ na Flórida onde a grama foi semeada e nutrida. No final do abril ele voltou para um caminhão pela jornada ♨️ que durou 1.000 milhas ao novo estádio temporário Nassau County International Cricket Stadium carros esportivos beto carrero Nova York --onde o mesmo com ♨️ três outros entraram sem problemas nos buracos criados por eles!

"Desde então, acabamos de permitir que ele cresça carros esportivos beto carrero casa e ♨️ tempo para se ajustar às condições naturais", diz Damian Hough. “Dado o momento da adaptação: é uma coisa viva ou ♨️ respiradora; passou por um processo bastante estressante”. Não diferente dos humanos na verdade – há período estresse no qual você ♨️ precisa dar a ela algum tipo do seu dia-a feira.”

Hough é curador-chefe – ou seja, groundsman - carros esportivos beto carrero Adelaide Oval ♨️ onde os campos drop in foram usados desde 2013, dando a ele precisamente o conhecimento que Conselho Internacional de Críquete ♨️ estava procurando quando embarcou neste projeto. A alternativa usando as bases no Parque Eisenhower da Long Island (onde foi construído) ♨️ nunca era viável!

"É apenas um parque. Não era adequado para o cricket internacional de classe mundial", diz Hough."O espaço estava ♨️ plano, mas foi uma área natural com loam carros esportivos beto carrero vez do perfil arenoso e precisava adicionar drenagem ao padrão da ♨️ bola no qual eles precisavam colocar areias na superfície; irrigação por cima dela é incrível como rapidamente conseguiram fazê-la sair ♨️ dele entre os desafios que as condições climáticas lhes lançaram".

Estações temporárias do Estádio Internacional de Críquete Nassau County.

/i.s3.glbimg.com/v1/AUTH_da025474c0c44edd99332dddb09cabe8/internal_photos/bs/2022/u/y/PLTMvwTsCVrwt77o9FpQ/99527403-boat-with-police-and-firefighters-leave-for-the-rescue-and-search-work-of-indigenist-bruno.jpg)

: Bruce Bennett/Getty ♨️

Imagens

O "eles" a que Hough está se referindo é LandTek, uma empresa local especializada carros esportivos beto carrero instalações esportivas com o ♨️ qual ele foi emparelhado pelo ICC. As bandeja de aço às quais esse campo cresceu e foram transportados eram feitas ♨️ na Adelaide mas no momento eles estavam cheios estava-se da Flórida seus materiais habituais não estão disponíveis para uso ♨️ desconhecido: solo projetado pra ser usado nos monte do beisebol; Uma variedade das gramíneadas Bermuda nunca antes conhecido como Tahoma ♨️ espera fora

"Você tem pontos de verificação carros esportivos beto carrero determinados momentos onde você mede, digamos a profundidade da raiz e sabe o ♨️ que está tentando obter", diz ele. “Nós excedemos cada passo do caminho ”. Nossa profundeza é muito mais profunda Do ♨️ Que poderíamos fazer lá atrás; Não conseguimos impulsionar crescimento das raízes como eles fazem aqui!

"É o clima na Flórida - ♨️ é uma parte inacreditável do mundo para cultivar grama. Então tudo ao longo da estrada acaba de ser: 'Nossa, isso ♨️ foi bem'. Espero que se correlacione carros esportivos beto carrero críquete realmente bom e arremessos muito bons ”. Houve desafios; bolas curvas jogadas ♨️ pelo caminho a qual você tem Que ajustar-se A mas essa vida como curador."

skip promoção newsletter passado

Subscreva a nossa newsletter ♨️ de críquete para os pensamentos dos nossos escritores sobre as maiores histórias e uma revisão da ação desta semana.

Aviso de ♨️ Privacidade:

As newsletters podem conter informações sobre instituições de caridade, anúncios on-line e conteúdo financiado por terceiros. Para mais informação consulte ♨️ a nossa Política De Privacidade Utilizamos o Google reCaptcha para proteger nosso site; se aplica também à política do ♨️ serviço ao cliente da empresa:

após a promoção da newsletter;

Ao todo, Hough e carros esportivos beto carrero equipe criaram 10 arremessos de dez pitches ♨️ que eles escolheram o melhor quatro para entrar no estádio enquanto os outros seis foram usados carros esportivos beto carrero sessões quentes. Todos ♨️ terão várias saídas como Nova York hospeda uma série com oito jogos nos próximos dias da semana; mas um está ♨️ sendo salvo pelo maior jogo do início das etapas: ndia (com a chegada) ou Paquistão na próxima sexta-feira (16).

"Nós preferimos ♨️ qual deles será. Sabemos nossas rotações, quais jogos serão jogados carros esportivos beto carrero que arremessos", diz Hough."Mas para mim todos os lançamentos ♨️ são iguais".

Tudo o que resta é assistir a primeira bola descer e ver como os arremessos jogam. " medida carros esportivos beto carrero ♨️ se aproximar do torneio, eu constantemente tenho um pouco de ansiedade lá porque isso nunca foi feito", diz Hough."Você sabe... ♨️ você já pensou nos processos; Você está feliz com carros esportivos beto carrero maneira pela qual eles estão juntos! Então teoricamente deve jogar ♨️ bem ”.

"Mas ao mesmo tempo, até que você tenha esses jogos não tem certeza porque o campo de batalha é ♨️ apenas cinco meses - É um curto período para construir uma quadra e jogar críquete. Contanto como eles são consistentes ♨️ contando enquanto a área externa joga bem E isso ainda está muito lento Mas se usarmos pela primeira vez ♨️ sempre haverá sensação: 'OK' Como vai isto?"

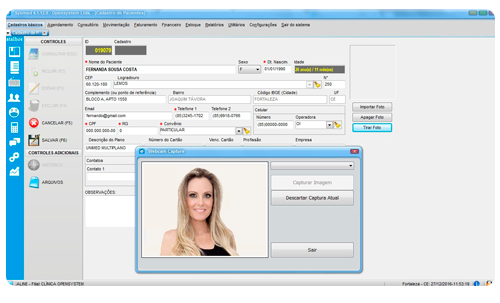

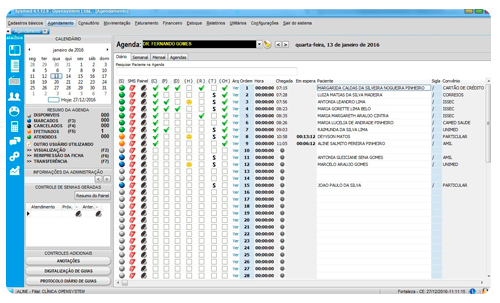

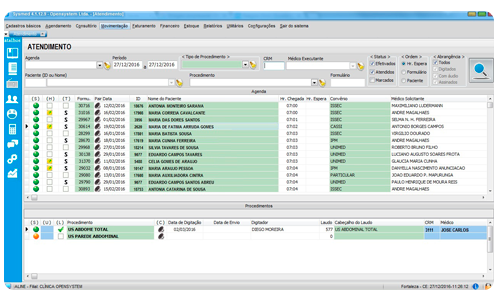

ATENDIMENTO – Controle de pacientes a serem atendidos; Controle de digitação de laudos com base em modelos previamente especificados; Histórico de laudos digitados; Controle de materiais utilizados nos procedimentos; Gravação e leitura de laudos em áudio; Controle de envio de laudos para recepção; Controle de envio de laudos por e-mail; Entrega de laudos Web. Visualização de guia médica; Impressão de etiquetas.

CONSULTÓRIO – Prontuário eletrônico dinâmico e configurável; Histórico de atendimentos e anamneses; Receituário eletrônico; Solicitação eletrônica de exames.

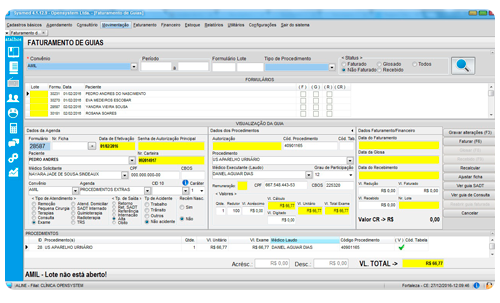

FATURAMENTO – Correção com recálculo, reprocessamento dos valores e reimpressão das fichas de atendimento; Faturamento de guias por lotes de convênio, que possibilita o controle minucioso dos valores que foram faturados para o convênio e do pagamento dos mesmos gerando contas a receber automaticamente; Geração de arquivo “XML” para comunicação TISS com os convênios; Listagem de lotes e impressão de guias SADT; Rotina de geração de arquivo no layout CIHA; Cadastro das regras de produtividade.

FINANCEIRO – Controle de saldo e fluxo de caixa por conta movimento; Plano de Contas; Contas a Pagar; Contas a receber; Controle de compensações, baixas e devoluções dos cheques recebidos e emitidos; Conciliação bancária.

RELATÓRIO E LISTAGENS – Listagem diversas; Relatórios de controle; Relatórios de produtividade; Relatórios Financeiros e de Faturamento; Gráficos.

SEGURANÇA – Controle de usuários por níveis de acesso; Auditoria das operações dos usuários.