No momento inscription zebet que as primeiras alarmes soaram inscription zebet Israel no dia 7 de outubro, fotógrafos do New York Times 🧾 começaram a documentar a crise inscription zebet desenvolvimento.

Ao longo do ano seguinte, inscription zebet Israel e inscription zebet Gaza, eles rastrearam os ataques 🧾 liderados pelo Hamas e suas consequências, a campanha militar israelense e o preço humano do conflito.

A seguir, sete fotógrafos que 🧾 cobriram a guerra para o The Times falam sobre as imagens que mais os marcaram.

Esta galeria contém imagens 🧾 gráficas.

Ashkelon, Israel, outubro de 2024

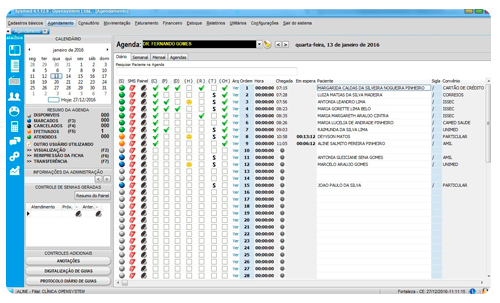

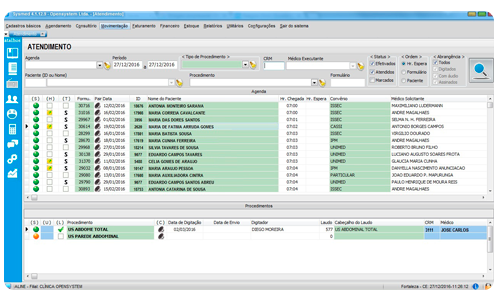

ATENDIMENTO – Controle de pacientes a serem atendidos; Controle de digitação de laudos com base em modelos previamente especificados; Histórico de laudos digitados; Controle de materiais utilizados nos procedimentos; Gravação e leitura de laudos em áudio; Controle de envio de laudos para recepção; Controle de envio de laudos por e-mail; Entrega de laudos Web. Visualização de guia médica; Impressão de etiquetas.

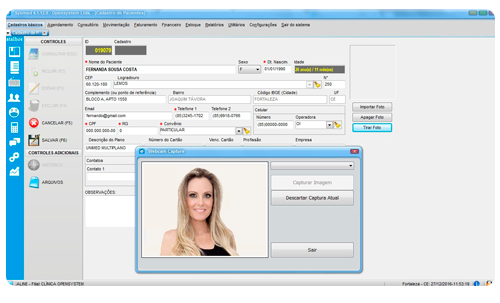

CONSULTÓRIO – Prontuário eletrônico dinâmico e configurável; Histórico de atendimentos e anamneses; Receituário eletrônico; Solicitação eletrônica de exames.

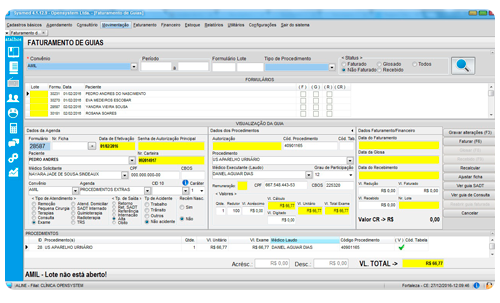

FATURAMENTO – Correção com recálculo, reprocessamento dos valores e reimpressão das fichas de atendimento; Faturamento de guias por lotes de convênio, que possibilita o controle minucioso dos valores que foram faturados para o convênio e do pagamento dos mesmos gerando contas a receber automaticamente; Geração de arquivo “XML” para comunicação TISS com os convênios; Listagem de lotes e impressão de guias SADT; Rotina de geração de arquivo no layout CIHA; Cadastro das regras de produtividade.

FINANCEIRO – Controle de saldo e fluxo de caixa por conta movimento; Plano de Contas; Contas a Pagar; Contas a receber; Controle de compensações, baixas e devoluções dos cheques recebidos e emitidos; Conciliação bancária.

RELATÓRIO E LISTAGENS – Listagem diversas; Relatórios de controle; Relatórios de produtividade; Relatórios Financeiros e de Faturamento; Gráficos.

SEGURANÇA – Controle de usuários por níveis de acesso; Auditoria das operações dos usuários.