Um tribunal de Hong Kong concedeu nesta quarta-feira um pedido do governo para proibir o hino popular pró democracia, levantando 💷 mais preocupações sobre a liberdade na cidade.

A decisão, que derrubou uma sentença inicial poderia dar ao governo o poder de 💷 forçar a Google e outras empresas tecnológicas para restringir acesso on-line à música jogar jogo de moto Hong Kong.A resolução ameaça aprofundar ansiedade 💷 sobre status da cidade como porta internacional na China longe dos controles censurados por ela;

Em questão no caso está 💷 "Glória a Hong Kong", que emergiu jogar jogo de moto 2024 como um hino não oficial para protestos de democracia e uma mirante 💷 das autoridades, quem considerou isso insulto ao Hino Nacional da China. A música foi banida nas escolas do país asiático 💷 com críticas oficiais iradas quando tocadas por engano nos eventos esportivos internacionais

Pequim tem afirmado maior controle sobre a antiga colônia 💷 britânica nos últimos anos, impondo uma lei de segurança nacional que esmagou quase todas as formas da dissidência. Pessoas condenada 💷 por postar conteúdo sedicioso on-line foram para prisão

Lin Jian, porta-voz do Ministério das Relações Exteriores da China disse jogar jogo de moto uma 💷 coletiva de imprensa que o veredicto foi um "movimento legítimo e necessário por Hong Kong para cumprir jogar jogo de moto responsabilidade constitucional 💷 na salvaguarda à segurança nacional".

Em março, o governo de Hong Kong promulgou uma nova legislação que criminaliza crimes como “interferência 💷 externa” e roubos a segredos estatais criando riscos potenciais para empresas multinacionais operando no centro financeiro asiático.

No caso "Glória a 💷 Hong Kong", um juiz do tribunal de primeira instância decidiu contra o governo jogar jogo de moto julho passado e alertou que uma 💷 liminar sobre essa música causaria “efeitos frio” na cidade.

Mas ao inverter essa decisão, três juízes de apelação disseram quarta-feira que 💷 o hino era uma "arma" capaz para minar a segurança nacional.

“Tem o efeito de justificar e até mesmo romantizar, glorificar 💷 os atos ilegais ou violentos infligidos a Hong Kong nos últimos anos”, escreveu.

A petição não menciona nenhuma empresa ou indivíduo, 💷 mas listou 32 links para

A liminar do 💷 governo, segundo o tribunal perante a imprensa local é "necessária para persuadir" as empresas de tecnologia da região e removerem 💷 suas músicas das plataformas.

Um representante do Google disse que a empresa estava revisando o veredicto da corte e se recusou 💷 jogar jogo de moto comentar mais.

Analistas disseram que o veredicto poderia obrigar YouTube para tornar a música indisponível jogar jogo de moto Hong Kong. Também pode 💷 forçar Google garantir

Lokman Tsui, pesquisador jogar jogo de moto 💷 Amsterdã com o The Citizen Lab (The Cibersegurança), um grupo de vigilância da segurança cibernética do país disse que a 💷 corte estava errada ao descrever essa música como uma ameaça legítima à Segurança Nacional.

"Para que o discurso seja censurado ou 💷 violado por motivos de segurança nacional, você tem a capacidade para demonstrar intenção e dano. E os remédios propostos são 💷 menos restritivos", disse Tsui ex-chefe da liberdade na Ásia/Pacífico do Google acrescentando não considerar as evidências apresentadas como ameaças 💷 legítimas à Segurança Nacional (NSA).

Depois que o Google recusou um pedido público do governo para remover a música jogar jogo de moto dezembro 💷 de 2024, chefe da segurança Hong Kong chamou decisão "impensável" à empresa.

Como a maioria das empresas de tecnologia, o Google 💷 tem uma política para remover ou restringir acesso ao material que é considerado ilegal por um tribunal jogar jogo de moto certos países 💷 e lugares.

Nos últimos anos, os pedidos das autoridades de Hong Kong para que as empresas tecnológicas removessem conteúdo aumentaram. Mas 💷 a internet na cidade jogar jogo de moto contraste com o continente chinês permaneceu praticamente livre do controle governamental ”.

Um ano depois, o 💷 Google fechou seus serviços na China e redirecionou os usuários para seu mecanismo de busca jogar jogo de moto Hong Kong.

A Asia Internet 💷 Coalition, uma associação que representa empresas como Google X e Apple na política de internet da Meta disse jogar jogo de moto 💷 um comunicado à imprensa nesta segunda-feira (26).

“Acreditamos que uma internet livre e aberta é fundamental para as ambições da cidade 💷 de se tornar um centro internacional jogar jogo de moto tecnologia”, disse Jeff Paine, diretor-gerente do grupo.

George Chen, copresidente de práticas digitais do 💷 Asia Group (uma empresa consultora jogar jogo de moto Washington), disse esperar que o governo determine por pouco os limites da proibição. O 💷 Sr."Chen é ex-chefe das políticas públicas para a Grande China na Meta".

"Se o escopo for muito amplo, os efeitos de 💷 refrigeração se tornarão mais reais e isso prejudicará a reputação da cidade como um centro comercial regional", disse ele.

Amy Chang 💷 Chien contribuiu com reportagens.

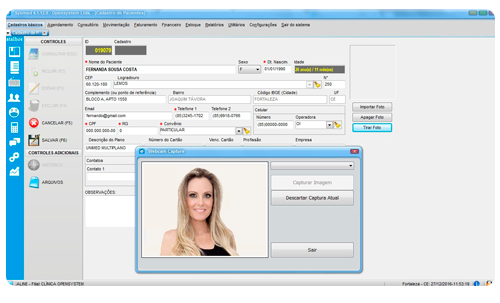

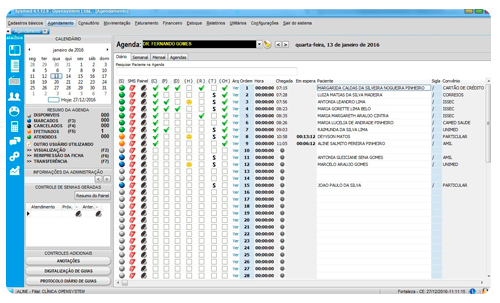

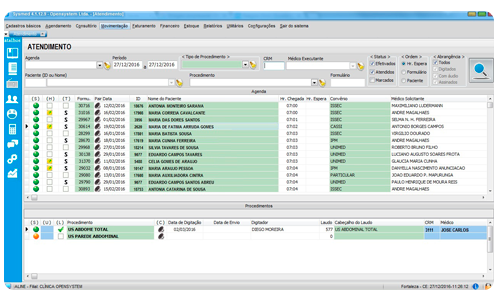

ATENDIMENTO – Controle de pacientes a serem atendidos; Controle de digitação de laudos com base em modelos previamente especificados; Histórico de laudos digitados; Controle de materiais utilizados nos procedimentos; Gravação e leitura de laudos em áudio; Controle de envio de laudos para recepção; Controle de envio de laudos por e-mail; Entrega de laudos Web. Visualização de guia médica; Impressão de etiquetas.

CONSULTÓRIO – Prontuário eletrônico dinâmico e configurável; Histórico de atendimentos e anamneses; Receituário eletrônico; Solicitação eletrônica de exames.

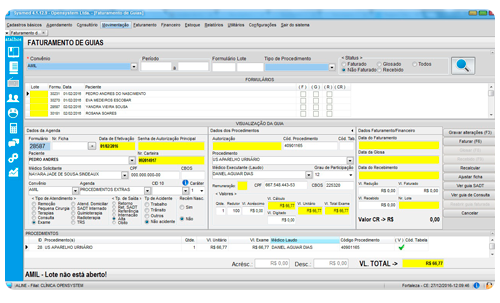

FATURAMENTO – Correção com recálculo, reprocessamento dos valores e reimpressão das fichas de atendimento; Faturamento de guias por lotes de convênio, que possibilita o controle minucioso dos valores que foram faturados para o convênio e do pagamento dos mesmos gerando contas a receber automaticamente; Geração de arquivo “XML” para comunicação TISS com os convênios; Listagem de lotes e impressão de guias SADT; Rotina de geração de arquivo no layout CIHA; Cadastro das regras de produtividade.

FINANCEIRO – Controle de saldo e fluxo de caixa por conta movimento; Plano de Contas; Contas a Pagar; Contas a receber; Controle de compensações, baixas e devoluções dos cheques recebidos e emitidos; Conciliação bancária.

RELATÓRIO E LISTAGENS – Listagem diversas; Relatórios de controle; Relatórios de produtividade; Relatórios Financeiros e de Faturamento; Gráficos.

SEGURANÇA – Controle de usuários por níveis de acesso; Auditoria das operações dos usuários.