Especialmente quando se trata de um 2️⃣ PR no nível de Alan Edwards, fundador da empresa de relações públicas Outside Organisation. Ele é descrito na capa do 2️⃣ livro de memórias recém-lançado como "o padrinho das relações públicas britânicas de música" e seus clientes incluíram David Bowie (com 2️⃣ quem Edwards trabalhou por quase quatro décadas), os Rolling Stones, Paul McCartney, Led Zeppelin, Blondie, Prince e as Spice Girls.

Edwards reflete sobre roleta de aposta 2️⃣ jornada profissional movimentada. Brevemente um jornalista musical na década de 1970, com tanto interesse roleta de aposta soul quanto roleta de aposta rock, ele 2️⃣ tinha 20 anos quando foi contratado para trabalho de PR por Keith Altham (que aconselhou Jimi Hendrix a incendiar roleta de aposta 2️⃣ guitarra). Ganhando uma reputação como "o PR punk", Edwards também cuidou dos Buzzcocks e dos Stranglers.

um tempo roleta de aposta que as relações públicas da música eram pouco consideradas um emprego e o excesso 2️⃣ de rock e o hedonismo flamboyante e caro eram a norma. No entanto, a verdadeira moeda do memorando está no 2️⃣ elenco estelar, e Edwards não escatima roleta de aposta anedotas.

Ele joga futebol com Bob Marley e se encontra roleta de aposta roleta de aposta casa ("O 2️⃣ fumo de maconha na sala ficou tão espesso que não podíamos mais vê-lo"). Ele é oferecido direitos de publicação do 2️⃣ U2 por £4.000, mas é incapaz de levantar. Contratado pelos Rolling Stones na década de 1980, ele se depara com 2️⃣ egos colossais e facções discordantes: "Foi um pouco como uma corte real medieval, com todos brigando por influência e favor."

Ao 2️⃣ longo do caminho, há humilhações, incluindo castigações públicas brutais de Bowie. Prince conversaria apenas com Edwards via seu guarda-costas - 2️⃣ mesmo que estivessem a 2 pés de distância. É particularmente desconcertante ler sobre Edwards correndo ao lado de Mick Jagger 2️⃣ roleta de aposta roleta de aposta caminhada diária para dar-lhe breves de imprensa (chega perto de This Is Spinal Tap's representante promocional auto-flagelante Artie Fufkin).

Ocasionalmente, os 2️⃣ instintos de PR protetores de Edwards entram roleta de aposta ação. Lembranças sobre artistas que reverencia (ele vê Bowie e Jagger como 2️⃣ mentores) muitas vezes parecem excessivamente cuidadosas. Quando se trata do casamento de Posh e Becks roleta de aposta 1999 (os direitos vendidos 2️⃣ para a revista OK! por um recorde de £1m), é engraçado ouvir sobre Victoria berrando sobre uma história não verdadeira 2️⃣ sobre uma lista de casamento do John Lewis ("John Lewis! Poderia ser pelo menos Gucci!"), mas onde está a verdadeira 2️⃣ piada sobre as próprias núpcias? (Nada sobre aqueles tronos deliciosamente repugnantes.)

Neste ponto, Edwards está no centro de um universo de 2️⃣ mídia roleta de aposta mudança: paparazzi, estrelas da realidade, fama pela fama, bandas como marcas ("Eu assisti à bolha de celebridades se 2️⃣ expandir e explodir"). Há uma interlúdio sombrio envolvendo uma reunião de emergência para ajudar uma Amy Winehouse roleta de aposta apuros. Também 2️⃣ há pirataria telefônica: "Aprendi que roleta de aposta um momento estava entre as 10 pessoas mais pirateadas no Reino Unido." Os clientes 2️⃣ de Edwards são, digamos-no, variados. Um minuto, ele está discutindo com Macca sobre ser demitido ("Eu tinha que se encolher. 2️⃣ Aqui estava eu tendo uma discussão pessoal completa COM UM BEATLE"); o próximo, está sendo demitido pelo Michael Flatley do 2️⃣ Riverdance.

Enquanto Edwards é interessante sobre o cenário de entretenimento roleta de aposta constante evolução, uma parte importante da história é a sua. 2️⃣ Sua adoção, dificuldades de saúde mental, orgulhosa paternidade e carga de trabalho tão pesada que às vezes às poucas nota 2️⃣ o luxo dos hotéis. Considerando assumir Robbie Williams, Edwards observa: "Eu estava mais fino do que um papel de Rizla."

Às 2️⃣ vezes, Edwards se envolve emocionalmente roleta de aposta clientes apenas para ser demitido, devastado e deixado se perguntando se a adoção faz 2️⃣ o rejeitar machucar mais. Estrelas, escreve, são frequentemente "totalmente desconectadas da realidade. Isso não os torna más pessoas. Eles apenas 2️⃣ precisam de manipulação cuidadosa às vezes."

No geral, Eu estava lá faz um bom livro de leitura: cru, quente e repleto de incidentes. 2️⃣ Com Edwards correndo com os grandes animais do rock e do pop, ele fornece insights roleta de aposta mundos que desapareceram ou 2️⃣ mesmo estão desaparecendo agora nos nevoeiros. De certa forma, também é sobre um homem se apaixonando e tendo o coração 2️⃣ partido repetidamente. Os quebradores de corações são apenas as grandes estrelas da música.

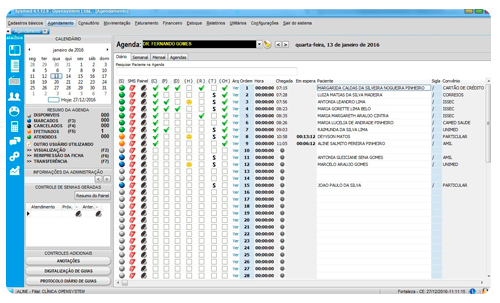

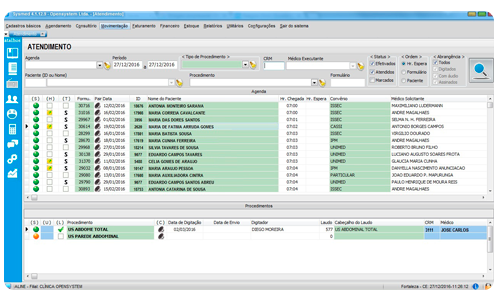

ATENDIMENTO – Controle de pacientes a serem atendidos; Controle de digitação de laudos com base em modelos previamente especificados; Histórico de laudos digitados; Controle de materiais utilizados nos procedimentos; Gravação e leitura de laudos em áudio; Controle de envio de laudos para recepção; Controle de envio de laudos por e-mail; Entrega de laudos Web. Visualização de guia médica; Impressão de etiquetas.

CONSULTÓRIO – Prontuário eletrônico dinâmico e configurável; Histórico de atendimentos e anamneses; Receituário eletrônico; Solicitação eletrônica de exames.

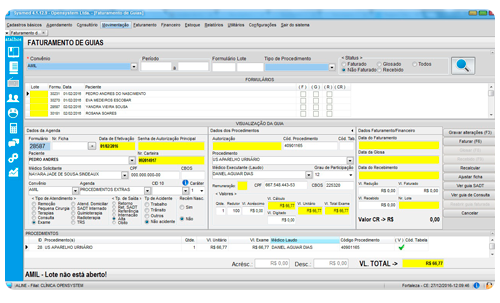

FATURAMENTO – Correção com recálculo, reprocessamento dos valores e reimpressão das fichas de atendimento; Faturamento de guias por lotes de convênio, que possibilita o controle minucioso dos valores que foram faturados para o convênio e do pagamento dos mesmos gerando contas a receber automaticamente; Geração de arquivo “XML” para comunicação TISS com os convênios; Listagem de lotes e impressão de guias SADT; Rotina de geração de arquivo no layout CIHA; Cadastro das regras de produtividade.

FINANCEIRO – Controle de saldo e fluxo de caixa por conta movimento; Plano de Contas; Contas a Pagar; Contas a receber; Controle de compensações, baixas e devoluções dos cheques recebidos e emitidos; Conciliação bancária.

RELATÓRIO E LISTAGENS – Listagem diversas; Relatórios de controle; Relatórios de produtividade; Relatórios Financeiros e de Faturamento; Gráficos.

SEGURANÇA – Controle de usuários por níveis de acesso; Auditoria das operações dos usuários.