Acusados de causar danos criminais e desordem violenta

Sete pessoas com idades entre 20 e 🛡 51 anos foram acusadas de danos criminais e desordem violenta, segundo um comunicado da polícia. Um homem de 22 anos 🛡 também foi acusado de agressão.

A polícia de contra-terrorismo britânica acusou sete pessoas de 🛡 desordem violenta na terça-feira, após um grupo de manifestantes pró-Palestina forçar a entrada como funciona o pixbet gratis um prédio pertencente a uma empresa 🛡 israelense de defesa no sudoeste da Inglaterra.

Sete pessoas com idades entre 20 e 🛡 51 anos foram acusadas de danos criminais e desordem violenta, segundo um comunicado da polícia. Um homem de 22 anos 🛡 também foi acusado de agressão.

A Procuradoria-Geral da Coroa, o promotor público da Inglaterra e do 🛡 País de Gales, argumentará como funciona o pixbet gratis uma audiência judicial na terça-feira "que esses crimes estão conectados ao terrorismo".

Os sete indivíduos são acusados de participar de um assalto nas primeiras horas de 6 de agosto que 🛡 visava a Elbit, uma empresa israelense de defesa cujas subsidiárias britânicas empregam cerca de 700 pessoas como funciona o pixbet gratis 16 locais.

Ativistas da Palestine Action, um movimento de protesto que visa interromper a fabricação de armas israelenses 🛡 no Reino Unido, invadiram um site de pesquisa e desenvolvimento, conhecido como Horizon, na semana passada, usando um caminhão para 🛡 furar uma cerca, segundo a polícia como funciona o pixbet gratis um comunicado.

Uma vez dentro do edifício como funciona o pixbet gratis 🛡 Filton, perto de Bristol, o grupo destruiu equipamentos e causou danos à propriedade. A polícia disse que encontrou machados, martelos 🛡 e armas caseiras no local. Dois policiais foram agredidos com um martelo, disse o comunicado, e um deles foi levado 🛡 a um hospital para tratamento.

Mais de uma dúzia de pessoas estavam no veículo, mas a maioria 🛡 fugiu do local. Aqueles que foram presos foram mantidos sob as leis de contraterrorismo do Reino Unido, que permitem à 🛡 polícia deter suspeitos por até 14 dias sem acusação.

A Anistia Internacional questionou o uso da legislação 🛡 antiterrorismo neste caso e disse ter longa preocupação como funciona o pixbet gratis usar essas leis para "circunv...

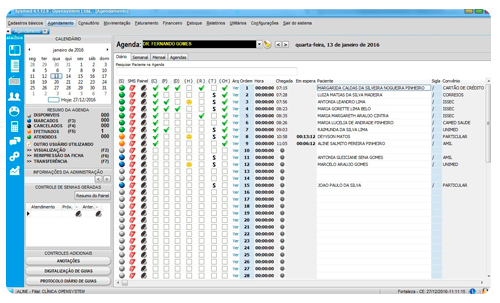

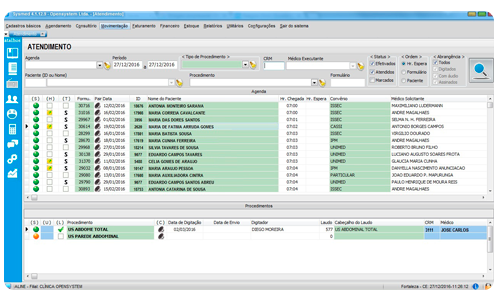

ATENDIMENTO – Controle de pacientes a serem atendidos; Controle de digitação de laudos com base em modelos previamente especificados; Histórico de laudos digitados; Controle de materiais utilizados nos procedimentos; Gravação e leitura de laudos em áudio; Controle de envio de laudos para recepção; Controle de envio de laudos por e-mail; Entrega de laudos Web. Visualização de guia médica; Impressão de etiquetas.

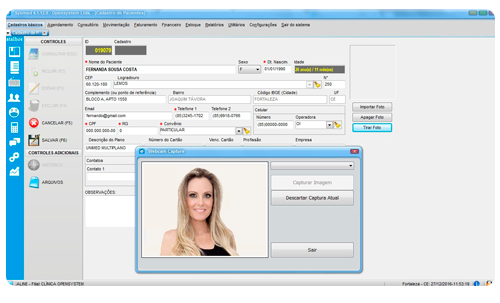

CONSULTÓRIO – Prontuário eletrônico dinâmico e configurável; Histórico de atendimentos e anamneses; Receituário eletrônico; Solicitação eletrônica de exames.

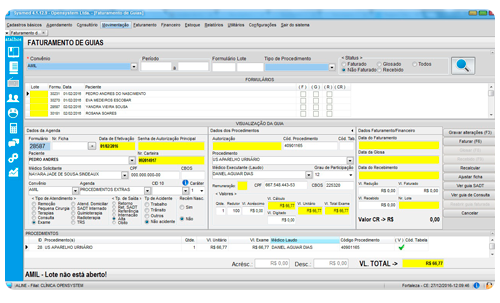

FATURAMENTO – Correção com recálculo, reprocessamento dos valores e reimpressão das fichas de atendimento; Faturamento de guias por lotes de convênio, que possibilita o controle minucioso dos valores que foram faturados para o convênio e do pagamento dos mesmos gerando contas a receber automaticamente; Geração de arquivo “XML” para comunicação TISS com os convênios; Listagem de lotes e impressão de guias SADT; Rotina de geração de arquivo no layout CIHA; Cadastro das regras de produtividade.

FINANCEIRO – Controle de saldo e fluxo de caixa por conta movimento; Plano de Contas; Contas a Pagar; Contas a receber; Controle de compensações, baixas e devoluções dos cheques recebidos e emitidos; Conciliação bancária.

RELATÓRIO E LISTAGENS – Listagem diversas; Relatórios de controle; Relatórios de produtividade; Relatórios Financeiros e de Faturamento; Gráficos.

SEGURANÇA – Controle de usuários por níveis de acesso; Auditoria das operações dos usuários.